Aucune entreprise n’est à l’abri d’une cyberattaque. Petite ou grande, peu importe, les hackers exploitent désormais toute faille de sécurité pouvant leur permettre de s’introduire au sein d’un système informatique. Les histoires de piratage et de ransomware se multiplient. Certaines entreprises ont été obligées de débourser plusieurs milliers d’euros pour ne pas voir leur activité paralysée. Il est donc important d’agir en amont pour fermer les portes par lesquelles les pirates pourraient s’introduire. Un pentest, ou test d’intrusion, suivi de la mise en œuvre des recommandations des auditeurs, reste le meilleur moyen de se protéger et de sécuriser votre site web.

De l’importance de la sécurité informatique

Les données représentent aujourd’hui le bien le plus précieux d’une entreprise. Leur vol ou leur perte engendrerait une catastrophe et une possible faillite. La dématérialisation des processus et des outils de l’entreprise, si elle permet de gagner en flexibilité et en productivité, est également une source de risques.

Les accès à votre site web sont multiples. De plus en plus d’objets connectés sont utilisés. Les internautes utilisent du matériel portable, smartphone, tablette. Il est important de maintenir à jour une liste exhaustive de tous les points d’accès à un site web, ainsi que des droits associés. Des actions préventives autant que correctives doivent être mises en place afin de limiter les risques de piratage. Le piratage de votre site web peut être aussi dévastateur en termes de perte de données que d’image.

Vous avez dit « Pentest » ?

Le pentest est un test d’intrusion. Un ou plusieurs auditeurs vont tenter de compromettre le système informatique de l’entreprise. Les outils utilisés sont les mêmes que ceux des hackers. Cependant, contrairement à un hacker, le pentester suit un code d’éthique. Son objectif n’est pas d’endommager le site web de l’entreprise ou de lui voler ses données. Il va identifier les failles de sécurité informatique puis produire un rapport décrivant de quelles façons les corriger.

Différents types de pentest

On dénombre trois grandes approches pour la réalisation d’un pentest.

Pentest blackbox

Lors d’un pentest blackbox, ou « boîte noire », l’auditeur va travailler en conditions réelles. Il sera à l’extérieur de l’entreprise et utilisera tous les moyens à sa disposition pour identifier et exploiter toute faille de sécurité informatique. Les équipes de l’entreprise pourront réagir si une tentative d’intrusion est détectée, mais ils ne sauront pas qu’il s’agit d’un pentest.

Un pentest blackbox pour un site web peut durer plusieurs jours et se décompose en plusieurs phases. L’auditeur commence par collecter toutes les informations possibles, grâce à l’ingénierie sociale, aux réseaux sociaux et même aux sites web de l’entreprise. Il va ensuite tenter d’exploiter toutes ces informations pour identifier des failles de sécurité. Enfin, il va mettre à profit toutes ces informations pour tenter de percer les défenses.

Pentest whitebox

A l’inverse du pentest blackbox, le pentest whitebox est réalisé en collaboration avec les équipes de l’entreprise. L’auditeur a à sa disposition l’intégralité des schémas et documentations techniques liés au site web. Il travaille alors directement avec l’équipe en charge de l’informatique de l’entreprise.

Le pentest whitebox se rapproche d’un audit de sécurité classique. Il est en revanche beaucoup plus complet car il débouche sur des solutions plus concrète pour corriger les failles de sécurité identifiées.

Pentest greybox

Un pentest greybox se situe entre les deux autres types de pentest. L’auditeur va mener ses travaux et ses tests depuis l’intérieur de l’entreprise. Il disposera du même matériel, des mêmes outils et des mêmes accès que n’importe quel employé. A partir de là, il essaiera d’obtenir plus de droits sur le site web qu’il n’en a normalement afin d’accéder à des informations confidentielles et d’exploiter des failles de sécurité.

La réalisation d’un pentest par Intuity

Intuity est une société créée en 2018 spécialisée dans la sécurité informatique, les tests d’intrusion, les audits, le conseil et la formation. Ses équipes sont composés d’experts dans tous les grands domaines de la cybersécurité : développement, intégration, administration, gestion de projet sécurité, architecture sécurité et réseau ou encore cryptologie.

Ces experts sont à même de mener pour votre entreprise un pentest, blackbox, greybox ou whitebox, en fonction des informations que vous souhaitez leur transmettre et des données que vous souhaitez obtenir. Dans le cas qui nous concerne, ces tests d’intrusions vont se concentrer sur les intrusions logiques : exploitation de vulnérabilités logicielles ou de mauvaise configuration.

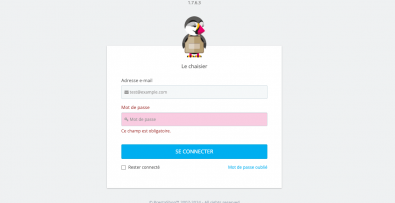

Votre site web et vos services web vont être testés afin d’identifier les potentielles failles de sécurité. Elles peuvent être de multiples natures. Version logicielle ancienne, mauvaise configuration ou configuration par défaut, faille de sécurité connue dans un module annexe, mots de passe trop simples… sont autant de vulnérabilités pouvant être identifiées.

- Réunion de lancement : présentation de la démarche, définition des dates butoirs… Naturellement, en cas de pentest blackbox, cette réunion n’a pas lieu.

- Définition de la cible : le pentest peut porter sur tout ou partie du site web et/ou des services qui y sont liés (paiement en ligne…). Il est important de définir en amont le périmètre de l’audit et la stratégie à appliquer.

- Réalisation du pentest : des contrôles, vérifications et tests manuels et automatisés sont réalisés.

- Rédaction du rapport d’audit : synthèse des vulnérabilités détectées à destination des décideurs et présentation détaillée et exhaustive pour les équipes opérationnelles.

- Réunion de présentation des résultats : présentation des actions à mettre en place.

- Suivi du plan d’action : à partir du planning défini, une équipe pourra suivre la mise en œuvre des préconisations.

Appliquer les recommandation issues de l’audit

Une fois le pentest réalisé, vous avez à votre disposition un rapport complet décrivant la sécurité de votre site web. Je vous propose de vous aider à mettre en place un plan d’action solide basé sur un pentest fiable réalisé par les experts Intuity.

A partir du rapport d’audit, je travaille en collaboration avec votre équipe à la planification des actions recommandées. J’applique ensuite pour vous les recommandations fournies par Intuity. Vous avez ainsi l’assurance d’obtenir une sécurité optimale de votre site web. Contactez-moi dés aujourd’hui pour discuter de la sécurité de votre site internet.